25 jaar Digital Forensics, wat is er veranderd? We vroegen het Hans Heins.

Dat de wereld van Digital Forensics niet stil staat, is wel duidelijk. Het werkveld is geëvolueerd van handgeschreven brieven naar e-mails en van fysieke criminaliteit naar cybercrime. Wat hebben al deze veranderingen voor impact gehad op de werkwijze en werkzaamheden van de Digitaal Forensisch Rechercheur? We vroegen het aan een oude bekende: Hans Heins.

Wie is Hans Heins?

Hans is Digitaal Forensisch Rechercheur in hart en nieren. Hij begon zijn loopbaan bij de Politie als Sportinstructeur maar kwam al snel terecht in de functie van Tactisch Rechercheur. Na een aantal jaren te hebben gewerkt voor Rijkspolitie Hollands-Midden is hij in 1994 doorgestroomd als Forensisch IT-Specialist naar de Computer Crime Unit in Den Haag, om uiteindelijk terecht te komen bij de Politieacademie als docent/ontwikkelaar Computer Forensics. Voor veel politiemensen werd hij door zijn werk daar een bekend gezicht. Vanaf 2005 werd het tijd voor wat nieuws en heeft Hans bij diverse private onderzoeksbureaus gewerkt. Na 12 jaar bij Hoffmann Bedrijfsrecherche is hij per oktober 2022 met pensioen gegaan.

22 jaar geleden toen Hans 2,5 jaar werkzaam was als Specialist Digitaal Rechercheren bij het Landelijke Selectiecentrum Opleiding Politie, hebben we Hans al eens mogen interviewen. In het interview vertelde hij ons hoe hij EnCase als één van de eerste Digital Forensics tools bij de Politie introduceerde. 22 jaar later blikt hij met DataExpert’s André Hakkers terug op alle veranderingen die sindsdien hebben plaatsgevonden.

Benieuwd naar het interview van 22 jaar geleden? Klik hier.

De ontwikkelingen op het gebied van Digitaal Rechercheren

Toen Hans in 1994 als Digitaal Rechercheur aan de slag ging beschikten de rechercheurs in hun strijd tegen computercriminaliteit enkel over een soort koelkastmodel laptop. Softwarepakketten zoals EnCase, FTK, AXIOM en Intella waren toen nog niet beschikbaar. Door de grote hoeveelheid verschillende computers en systemen die je toen al tegenkwam, was het ter plekke een back-up maken van aangetroffen bewijsmateriaal dan ook allesbehalve eenvoudig.

Toch geeft Hans aan dat er niet zo gek veel veranderd is in de manier waarop je als Digitaal Rechercheur onderzoek doet. ‘Al meer dan 30 jaar is een computer een erg belangrijke getuige die je kunt bevragen. Dat is niet veranderd. De sporen die je op computers kunt vinden zijn natuurlijk wel anders. Zo slaat Microsoft Word inmiddels andere informatie op dan vroeger. Nu heb je de autosafe functie en kun je in de Registry en in diverse andere systeembestanden vinden op welke tijden er gewerkt is aan het document. Ook kun je in een Excelbestand nagaan waar de cursor op een specifiek tijdstip heeft gestaan.’ Een verandering die volgens Hans wel een groot verschil heeft gemaakt, is de mogelijkheid om remote te werken. Doordat niet alles meer lokaal staat, is er nu meer flexibiliteit.

Ook de definitie van digitaal bewijsmateriaal is volgens Hans gelijk gebleven. Je mag het pas bewijsmateriaal noemen vanaf het moment dat het aan de voorkant compleet en forensisch correct is veiliggesteld en op de juiste wijze is behandeld. Natuurlijk zijn de structuren en eigenschappen van bestanden geëvolueerd, maar de tools zijn daar in meegegaan. Uiteindelijk is het echter wel zo dat de onderzoeker de kwaliteit van het onderzoek bepaalt en niét de gebruikte tools.

Hans: ‘Ik heb een keer aan een zaak gewerkt waarbij één van de twee partijen als bewijsstuk een Whatsappgesprek, opgeslagen als pdf, inbracht bij de rechter. De andere partij gaf direct aan dat de inhoud van het gesprek niet authentiek, dus gemanipuleerd was. In zo’n geval ga je het ingebrachte bewijsmateriaal nader controleren.

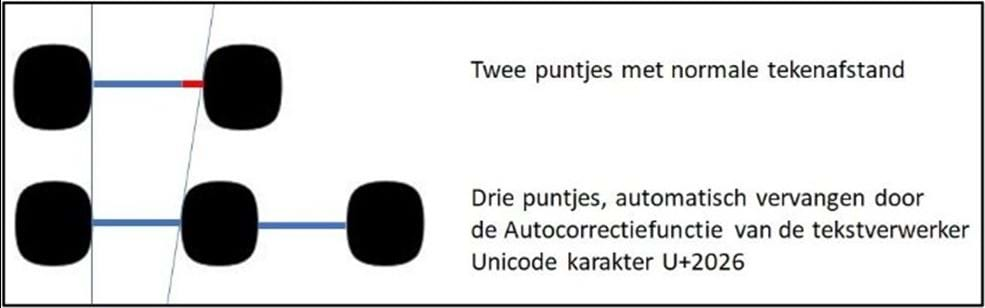

Mijn oog viel in de tekst op drie opeenvolgende puntjes (…). Deze puntjes stonden te dicht op elkaar t.o.v. de andere tekst. Door in te zoomen bleek het inderdaad niet te kloppen en kon er geconcludeerd worden dat de Whatsapp-tekst zeer waarschijnlijk in een tekstverwerker, mogelijk Microsoft Word, moet zijn aangepast. Wát er dan zou zijn aangepast werd niet bekend, maar wel kon worden aangetoond dat het ingebrachte Whatsappgesprek niet authentiek kon zijn. De bewijslast werd door de rechter omgekeerd en het ingebrachte Whatsappgesprek ging uiteindelijk van tafel.’

De vaardigheden en nieuwsgierigheid die nodig zijn om afwijkingen zoals hiervoor omschreven op te merken, is niet anders dan pakweg 25 jaar geleden. Het is essentieel dat je over de juiste ervaring beschikt om dergelijke zaken te herkennen om ze vervolgens op de juiste manier te verwoorden richting de rechter.

Hans erkent dat de hoeveelheid data die onderzocht moet worden door de jaren heen enorm is toegenomen. Toch blijft het volgens hem belangrijk dat je nog altijd álle data kopieert ondanks de grote hoeveelheid. Veiligstellen kun je vaak maar één keer doen en je weet niet wat je mist als je het niet compleet doet. Een mooi voorbeeld daarbij zijn logbestanden van bijvoorbeeld een webserver. Als je je bij het opvragen van loggegevens beperkt tot enkele dagen vóór en ná een specifieke gebeurtenis, dan sla je de plank mis. Binnen een groot aantal door Hans uitgevoerde onderzoeken aan logbestanden bleek dat de betrokkene al véél eerder, soms wel twee maand eerder, sporen had achtergelaten die cruciaal bleken te zijn voor het oplossen van de onderhavige casussen.

Tussen zijn werkzaamheden bij de Politie en zijn werkzaamheden bij private organisaties als Hoffman merkte Hans door de jaren heen niet echt een verschil. Hans: ‘Hoewel het onderwerp van een zaak vaak verschilt bij civiele- of strafrechtzaken, doe je toch hetzelfde werk. Je onderzoekt dezelfde soorten computers met dezelfde middelen en forensische tools. Aan het einde van de streep gaat het allemaal om de nulletjes en de ééntjes, het vinden van het bewijs en het opmaken van een juridisch bruikbare rapportage.’

Gebruik van tooling door de jaren heen

In 1998 bracht een collega van Hans een grafische onderzoekstool mee terug vanuit Amerika naar Nederland. Die tool, EnCase 1.99, paste toen nog makkelijk op een diskette en kon worden gebruikt bij een offline digitaal forensisch onderzoek. Het was in die tijd écht een baanbrekende tool, met alle mogelijkheden die die tool bood ging er een wereld voor Digitaal Rechercheurs open. Vóór de komst van EnCase werd bij de Politie gebruik gemaakt van commandline tools zoals Snapback voor het back-uppen van data naar tape en Disksearch waarmee maximaal naar 128 woorden tegelijk konden worden gezocht. Met Encase kon computerdata veiliggesteld, offline verwerkt en doorzoekbaar worden gemaakt in een Grafische Windows omgeving. De onderzoeken konden daardoor aanzienlijk sneller worden afgerond en ook de analyse werd eenvoudiger. Zo hoefden bijvoorbeeld zip bestanden niet langer handmatig uitgepakt te worden.

Na EnCase kwamen al snel andere, vooral Amerikaanse, leveranciers met tools die door de rest van de wereld zoals Hans het omschrijft, ‘werden opgezogen als een spons’. Voorbeelden hiervan zijn de tools van Accessdata. FTK was toen al in staat om alle woorden in een offline kopie te indexeren, waardoor je razendsnel antwoord kon krijgen op alle zoekvragen. PRTK was in die tijd (en nog steeds) een zeer geschikte tool voor password recovery.

Inmiddels is tooling niet meer weg te denken uit het werk van een Digitaal Rechercheur. Hans: ‘Als Digitaal Rechercheur moet je beschikken over een volle gereedschapskist. Er bestaat niet één tool die alles kan. Elke tool heeft zijn eigen specifieke functionaliteit. Daarbij is het ook belangrijk dat je de uitkomsten van tools met elkaar vergelijkt.’ Hans benadrukt dat het van belang is dat je heel goed weet wat je tools kunnen en wat de beperkingen zijn. Volgens hem zou dit bij iedere nieuwe update van een tool gecontroleerd moeten worden. Iets wat in de praktijk nog wel eens wordt overgeslagen.

Wat er dan in de gereedschapskist zou moeten zitten? Dat is volgens Hans volledig afhankelijk van het type onderzoek. Heb je met een onderzoek te maken waarbij communicatie de key is (denk aan een mailwisseling), dan is Intella bijvoorbeeld een goede tool. Zeker met de komst van OCR (Optical Character Recognition) biedt Intella uitstekende mogelijkheden voor het doorzoeken van communicatie data. Wel benadrukt Hans: ‘Als je op zoek bent naar het woord factuur, kan het heel goed zijn dat je geen of te weinig relevante gegevens vindt. Je moet zoeken naar een schrijfwijze die een onbekende derde heeft gehanteerd. Het woord factuur wordt in Nederland ook met een ‘K’ geschreven, er kan een verkleinwoord zijn gebruikt, of men heeft een synoniem als bijvoorbeeld ‘bonnetje’ of ‘rekening’ gebruikt. Met tools moet je dus wel zélf nog slim blijven zoeken.’

Verder noemt Hans AXIOM als een zeer geschikte software oplossing voor het inzichtelijk maken van heel veel Windows Artefacten. Daarnaast blijft EnCase nog altijd een zeer geschikte tool voor zaken waarin je als Digitaal Rechercheur echt een ’deep-dive’ in de data wilt maken. Voor Mobile Forensics onderzoek vindt Hans Cellebrite en Oxygen Forensic Detective mooie oplossingen. Wel blijft de uitdaging het toegang krijgen tot mobiele telefoons. Opsporingsinstanties hebben daar tegenwoordig gelukkig GrayKey voor, maar private organisaties zoals Hoffman niet.

Wat kan er in de toekomst beter?

Met name bij civiele zaken wordt ingebracht digitaal bewijsmateriaal al snel geaccepteerd als bewijsmateriaal. Ook als dat niet op een forensisch correcte wijze is verkregen, behandeld en/of gepresenteerd. Dat vindt Hans niet oké. Hier zou de rechtbank kritischer op moeten zijn. Eigenlijk moet voor zowel civiele- als strafrechtelijke zaken een gecertificeerd Digitaal Forensisch Onderzoeker het bewijsmateriaal veiligstellen, onderzoeken en de bevindingen rapporteren. ‘Er bestaan veel handige Harries die wel weten hoe je met behulp van een computer bewijs moet creëren of vervalsen. Als de belangen groot genoeg zijn, dan wordt er vaak valsgespeeld. Het wordt 9 van de 10 keer niet ontdekt, doordat advocaten en rechters, met alle respect, te weinig kennis van zaken hebben, waar het gaat om digitaal bewijs.’, zegt Hans.

Het zou goed zijn als Digitaal Forensisch Rechercheurs zowel beschikken over de technische kennis als over de denkwijze van een Tactisch Rechercheur. Nu ziet Hans nog vaak dat iemand over één van beide beschikt. Juist door de combinatie van allebei, kunnen de juiste vragen worden gesteld in de zoektocht naar bewijs.

Ook vindt Hans het spijtig dat samenwerking tussen organisaties onderling in de praktijk veel te weinig plaatsvindt. Zeker wanneer het gaat om private en publieke organisaties. Juist door bepaalde informatie uit te wisselen kun je het grote plaatje zichtbaar krijgen.

Tips van Hans

Een tip die Hans alle Digitaal Rechercheurs op het hart wil drukken, is: ‘Blijf grondig te werk gaan! Krijg je bevestiging voor één ding, vraag je dan af wat er nog meer is gebeurd.’

Soms moet je ook gewoon geluk hebben. Hans: ‘In een stalking onderzoek werden anonieme e-mails onderzocht die ontvangen waren door een directrice van een middelgroot bedrijf. Gezien de content van de mailtjes van de stalker kon worden vastgesteld dat de mailtjes door een medewerker binnen het bedrijf geschreven moesten zijn. De stalker beschikte over informatie van de directrice die zeer privé was en tevens direct te relateren was aan het bedrijf. Terwijl we nog druk doende waren met een uitgebreid digitaal onderzoek op het computernetwerk van het bedrijf, trof de schoonmaakster op een gegeven moment een bubbelenvelop aan in een prullenbak en vroeg aan haar directrice of ze die envelop mee mocht nemen om privé te hergebruiken. De afzender van die enveloppe was een bedrijf genaamd Keelog uit Polen. De directrice sloeg gelukkig aan op het woord ‘keelog’, omdat ik tijdens een bespreking met haar de term Key Logger had laten vallen. Na het bezoeken van de webpagina van dat bedrijf bleek dat Keelog onder andere usb key loggers verkoopt. Eén en één is twee en inderdaad, de geadresseerde bleek na verder onderzoek de medewerker waar we naar op zoek waren. Het ging nu niet alleen meer om stalking. Na uitgebreid digitaal onderzoek bleek dat een key logger aangesloten was geweest op de kantoorcomputers van nagenoeg alle vrouwelijke medewerkers. Met dank aan de schoonmaakster kon deze zaak worden opgelost.’

Ook moet je volgens Hans altijd out of de box blijven denken. ‘Veel tools die er nu zijn bieden ondersteuning voor de meest populaire/gebruikte apps zoals Whatsapp. Echter kan er ook gecommuniceerd worden via de chatfunctie van bijvoorbeeld Wordfeud. Als forensische software een bepaalde app niet ondersteunt, wordt de database van die app niet verwerkt en wordt de inhoud niet afzonderlijk gepresenteerd zoals dat eigenlijk altijd wel bij Whatsapp het geval is. In dergelijke gevallen is de kans groot dat mogelijk bewijsmateriaal over het hoofd wordt gezien. Eigenlijk moet je, naast het analyseren van de prachtig gepresenteerde gegevens van veel gebruikte apps, altijd handmatig in beeld brengen welke apps zijn geïnstalleerd en welke van die apps waardevolle informatie kunnen bevatten. Dat is een bijzonder tijdrovende en lastige klus waardoor deze stap nog wel eens wordt ‘vergeten’. Soms moet je ook meerdere tools inzetten. Een Cellebrite kopie van een iPhone kun je inlezen in Intella. Met Intella kun je veel makkelijker zoeken naar relevante zoektermen én met Intella worden alle afbeeldingen ge-OCRred. Menigmaal hebben we dankzij OCR zoektermen aangetroffen in afbeeldingen/screenshots die cruciaal bleken te zijn.’

Naast suggesties over de ideale werkwijze, geeft Hans ook nog wat tips voor handige, goedkope, dan wel gratis tools die van pas kunnen komen tijdens een Digitaal Forensisch onderzoek:

- KAPE – Kroll Artifact Parser and Extractor: automatiseert het ophalen, verwerken en inzichtelijk maken van Windows artefacten. Kan ook prima als triage-tool worden gebruikt.

- Zimmerman tools: de man achter KAPE, Eric Zimmerman, heeft op Github tal van handige tools beschikbaar gemaakt voor digitaal onderzoek.

- Diff doc: is geen forensische tool, maar kan b.v. heel snel de verschillen tussen op het oog gelijke Excelbestanden laten zien. Superhandig, want dat is handmatig/visueel bijna niet te doen.

- USB Detective: een uitstekende tool voor het onderzoeken van USB artefacten die verder gaat dan b.v. AXIOM.

- Forensic Explorer: lijkt in gebruik veel op EnCase. Kan op zeer eenvoudige wijze alle Volume Shadow Copies inzichtelijk maken en alleen de afwijkende bestanden tonen.

Contact

Net als Hans denken de Digital Forensisch experts bij DataExpert graag met u mee over hoe Digitaal Forensisch onderzoek eenvoudiger en beter kan en welke tools in het proces kunnen ondersteunen. Wilt u graag een keertje sparren? Neem dan vooral contact met ons op.